AWD线下赛修复jar/war包一直手忙脚乱,此篇文章记录几种常用的Java jar包修复方法

反编译成Maven项目

对比于手动编译打包,反编译成Maven项目更加方便快捷(Maven其实也就是干这个事)

手动仅使用原始Java进行反编译并打包可以参考:AWD离线-Jar文件冷补丁

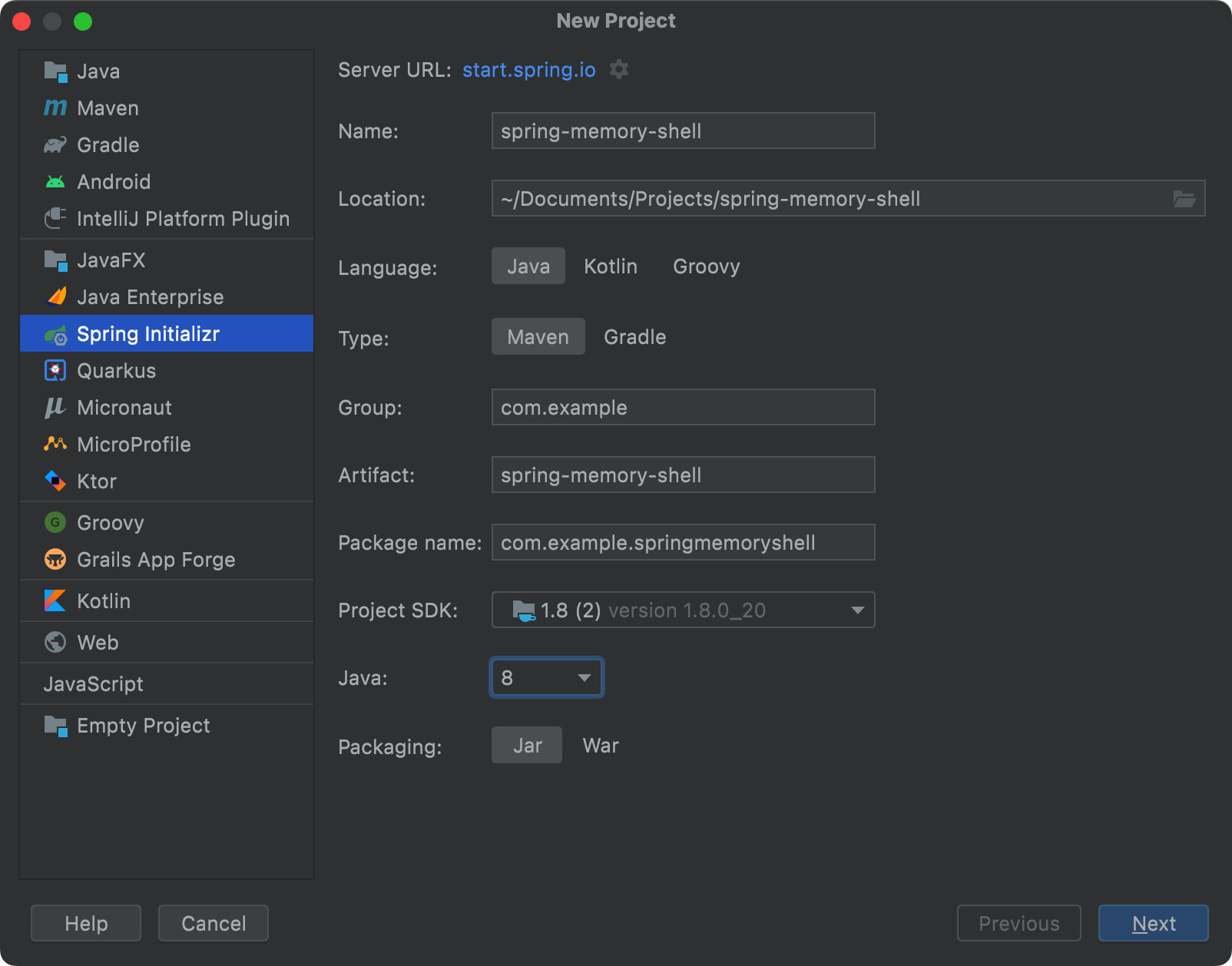

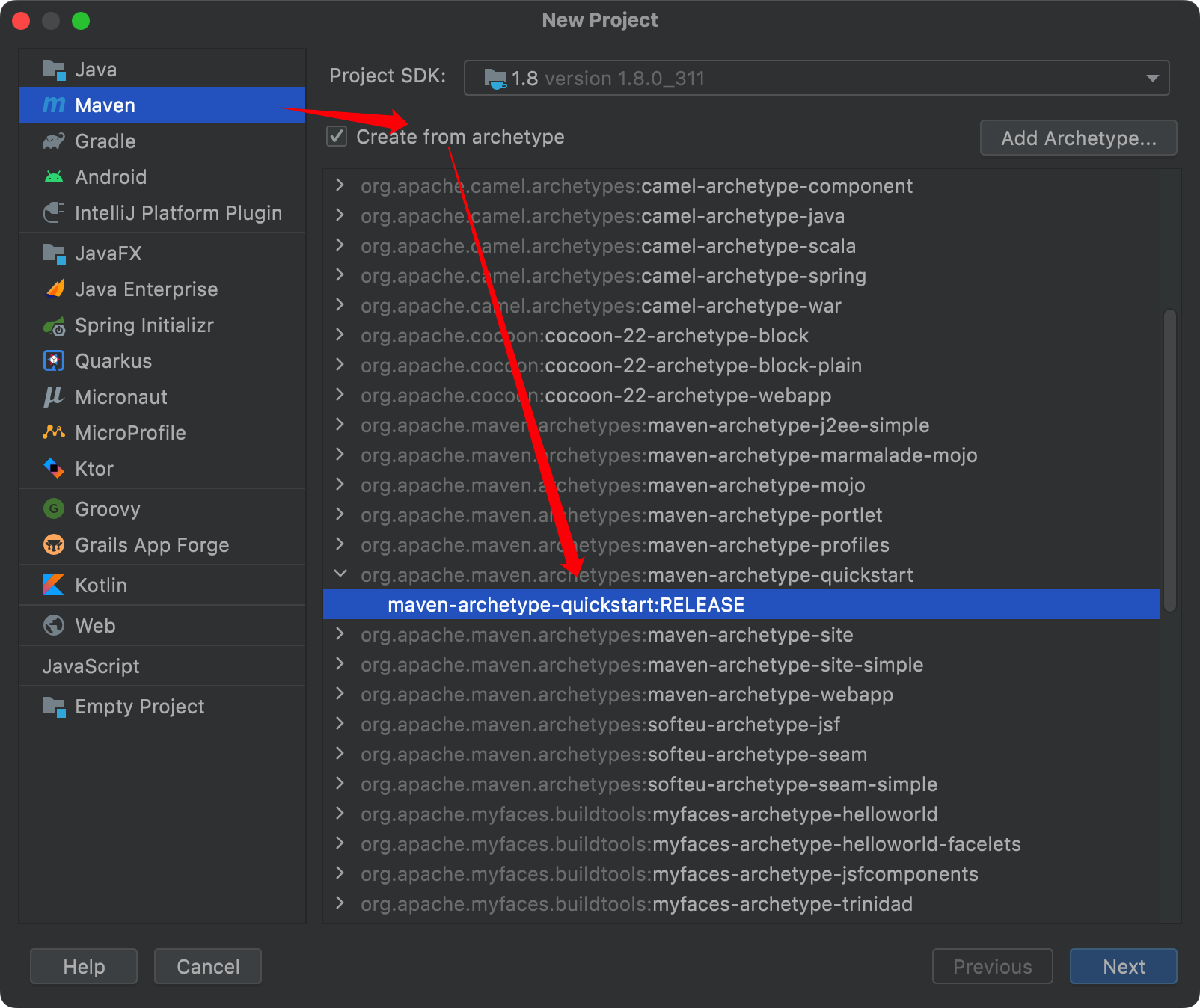

下面记录反编译成Maven项目并进行修复的步骤

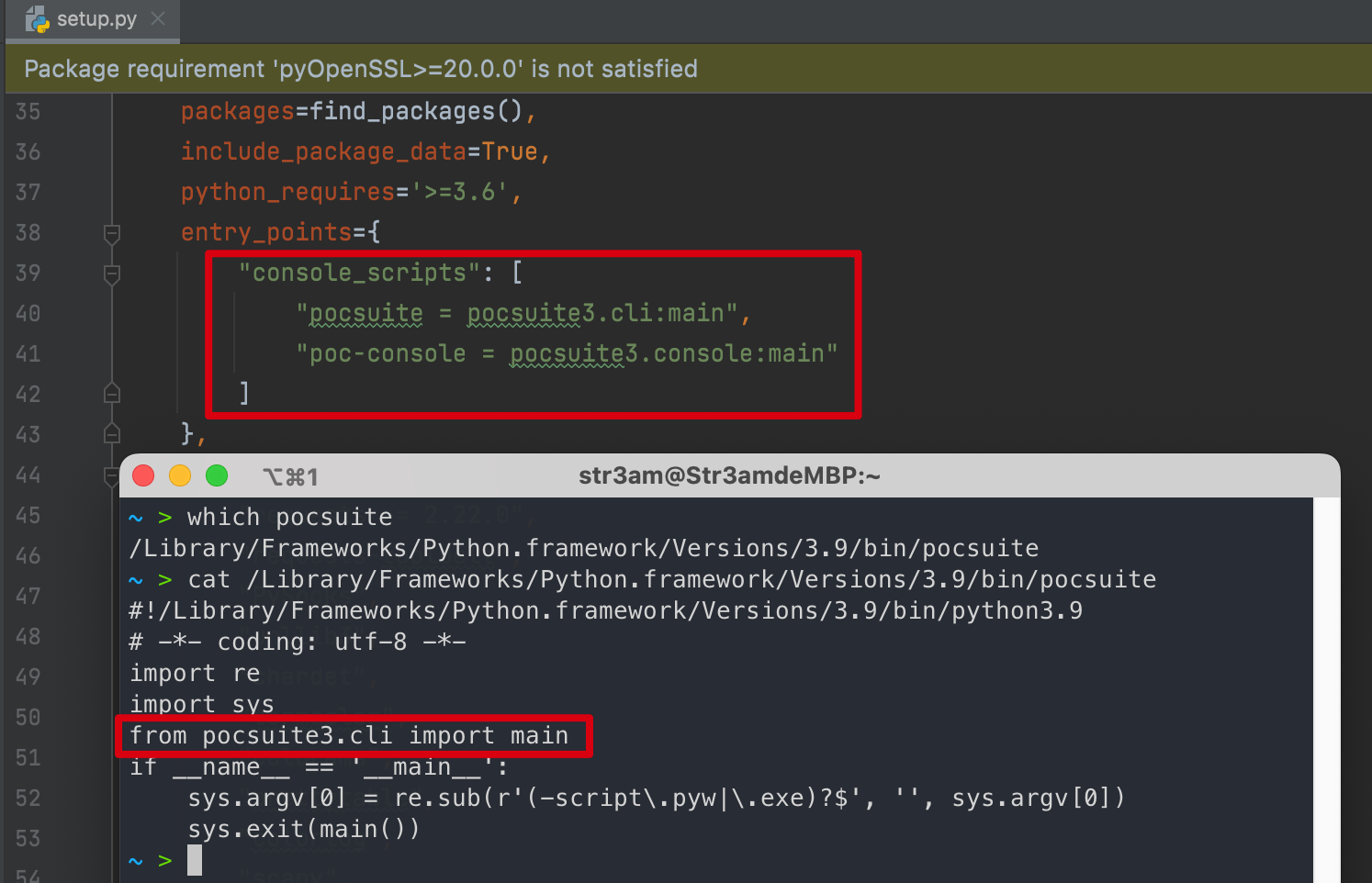

- 反编译jar包,使用IDEA反编译插件还原源代码,反编译出来还是jar包,直接解压即可

1 | /Library/Java/JavaVirtualMachines/jdk-17.0.11.jdk/Contents/Home/bin/java -cp "/Applications/IntelliJ IDEA.app/Contents/plugins/java-decompiler/lib/java-decompiler.jar" org.jetbrains.java.decompiler.main.decompiler.ConsoleDecompiler -dgs=true <jar_path> <output_path> |

最新版IDEA的反编译插件需要java17