权限绕过

环境搭建

基于此源码:https://github.com/l3yx/springboot-shiro

导入idea,application.properties添加

1 | server.servlet.context-path=/test |

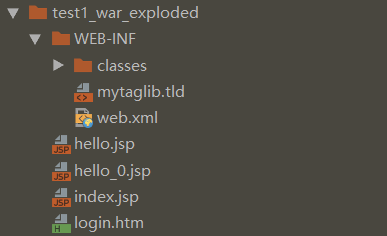

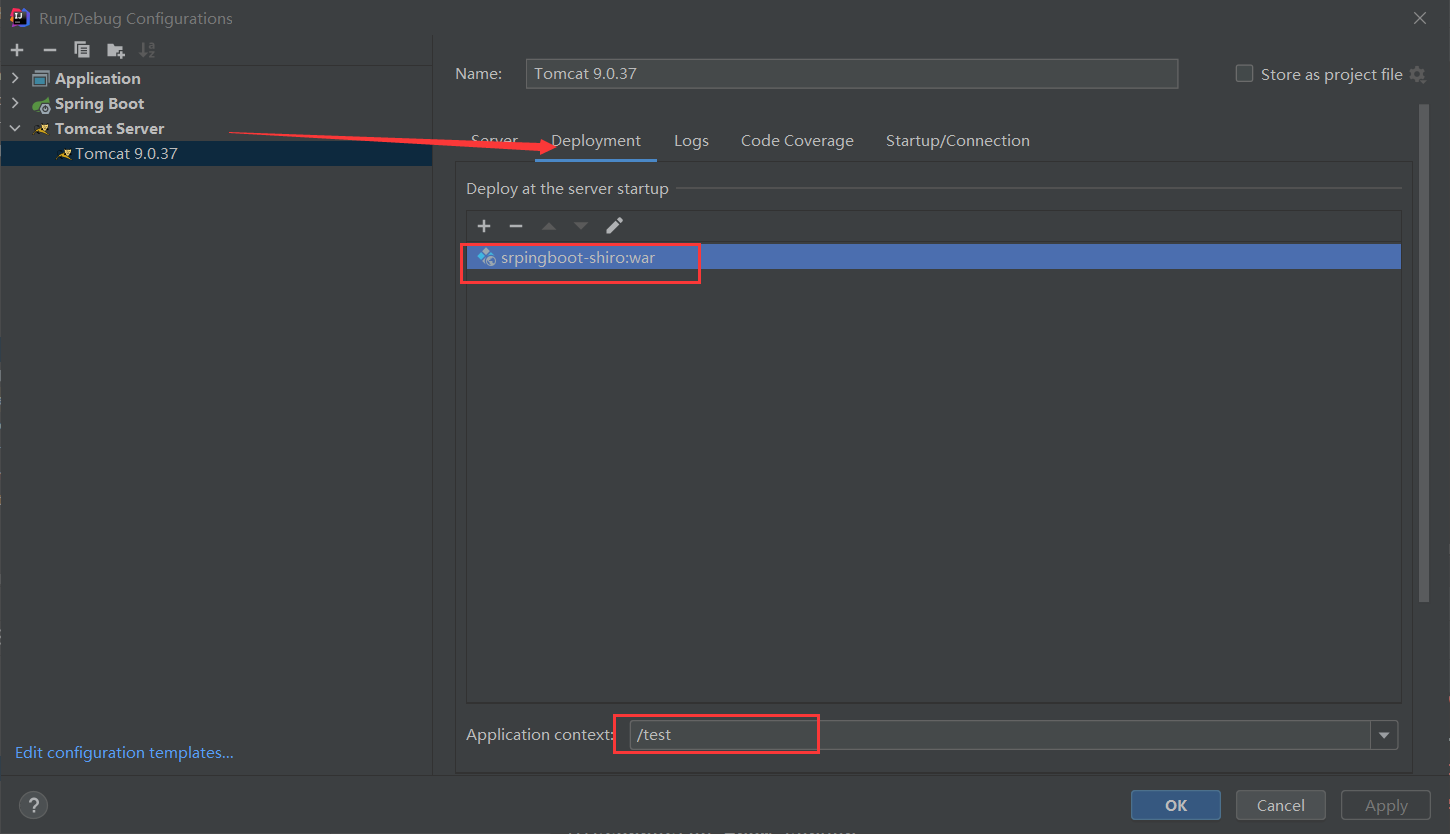

因为pom.xml里排除了springboot内置的tomcat,新建Configurations->Tomcat Server,添加新的deployment,并设置context为/test,然后运行即可

Shiro基础

Shiro验证

1 | anon 不需要验证,可以直接访问 |

Shiro的URL路径表达式为Ant格式

1 | /hello 只匹配url http://demo.com/hello |